短信驗証碼攻擊案頻發 一夜收到百余短信賬戶被刷光

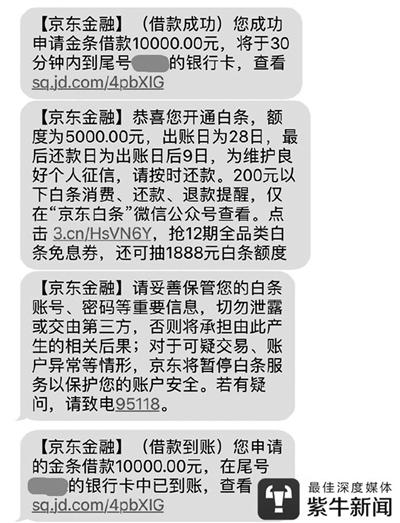

一位網友近日發帖,稱早上醒來,發現手機接收到100多條驗証碼,支付寶余額、余額寶和關聯銀行卡的錢都被轉走了,京東賬戶被開通金條、白條功能,借款並轉走一萬多。這個消息引起極大關注。

偽基站。

揚子晚報紫牛新聞記者調查發現,近期遭受這類短信驗証碼攻擊的人不在少數,此前的報道對於攻擊方式的解釋並不全面,而提出的“睡覺時關機”等防范建議也不一定有用。專家指出,連續發生的短信驗証碼攻擊事件,是攻擊工具產業化的標志。利用手機短信驗証身份已無法保証安全,需要盡快改進,選擇安全性更高的方式。 紫牛新聞記者 宋世鋒

連續發生短信驗証碼攻擊事件,多發生在深圳龍崗

8月1日,深圳市龍崗區的網友“獨釣寒江雪”發帖說,“7月30日凌晨5點被尿憋醒,發現手機一直在震,一看,接收了100多條驗証碼,支付寶、京東、銀行什麼都有。嚇得一下子清醒,去看支付寶,余額寶、余額和關聯銀行卡的錢都被轉走了。京東賬戶被開通了金條、白條功能,借走一萬多。”

手機收到的驗証碼和提示短信。

另一位受害者住在深圳市龍崗中心城附近,他告訴紫牛新聞記者說,7月24日早上6點多鐘睡覺時,突然聽到手機響個不停,拿起手機一看,發現收到100多條短信驗証碼,“支付寶、京東的、銀行的、購房的什麼都有,忽然間我看到了消費款2999元,一下子清醒起來。”他馬上打電話給建設銀行把卡挂失、京東賬戶凍結、隨后到派出所報案,報案期間才發現支付寶被盜刷了466.12元,建設銀行卡被盜刷5000元,京東白條借款19000元。

深圳市龍崗區還有一位更早的受害者,他告訴紫牛新聞記者說,5月27日夜間遭到短信驗証碼攻擊,犯罪分子通過這種方式侵入招商銀行一網通客戶端,把他的信用卡額度從3萬元提到4萬元,然后全部盜刷走。由於他的農行卡也捆綁在招行的一網通裡,所以這張卡的余額也被刷走一部分。第二天早上他打開手機,才發現接收到70多條短信驗証碼和扣款信息。7月5日夜間,他妻子遭到同樣的攻擊。

深圳市龍崗區雖然可能是多發區,但這類攻擊並不局限於那裡。武漢的受害者倩倩(化名)告訴紫牛新聞記者說,她在7月18日凌晨遭到這種攻擊,建行網銀被盜刷,京東賬戶遭到入侵,但因為銀行卡余額隻有300多元,所以實際損失不太多。

維權頻頻遭遇推諉,受害者經歷“可以寫一本書”

遭到攻擊之后,受害者們維權的經歷相當艱難。他們不得不去派出所報案立案錄口供,到銀行打流水賬,查詢賬戶的異常,聯系支付寶客服、京東客服、各家銀行客服,等待各種專員回復。

湯先生的損失主要出現在京東的平台上,他認為京東在識別用戶賬戶的真實性方面存在嚴重不足,金條借款審核過程形同虛設,他說起初和京東人員多次溝通,但每次都是推卸責任。其他受害者和支付寶等機構交涉時,也經常遇到類似情況。

一些受害者無奈之下選擇在網上曝光,而且網友“獨釣寒江雪”的經歷經媒體披露后,京東和支付寶等第三方支付平台的態度開始變得積極。

京東4日表示可以免去“獨釣寒江雪”11000元的金條借貸。支付寶工作人員5日告訴他,將補償通過支付寶消費出去的Q幣充值訂單932.31元,行使代位求償權利。湯先生6日已經接到京東的電話,表示願意賠付損失,不過還需要提交一些資料。京東金融市場營銷部的吳芳女士告訴記者,京東金融對此事高度關注,並設立了專門的盜刷案件處理通道。

相比之下,受害者們普遍感覺和銀行交涉更加困難。倩倩起初找銀行,遇到推諉。她到派出所做了筆錄,但是金額不夠立案標准。警方讓她向銀監會投訴銀行。她投訴之后,銀行打電話回復說,案子發回開戶行,找了人聯系我提供資料進入理賠流程。但是提供資料后能不能理賠看省行的審核,最多可以賠付盜刷金額的70%。自己和妻子都曾遭到這種攻擊的那位受害者告訴記者,“從5月份到8月份,關於銀行卡被盜刷的維權經歷,都可以寫一本書了。”

一兩百元搞定攻擊設備,手機短信安全性堪憂

這種短信驗証碼攻擊事件曝光后,有人稱這是“GSM劫持+短信嗅探”攻擊,犯罪分子建立偽基站,獲取周圍的手機號碼,再利用短信嗅探設備來嗅探短信。不過信息安全界資深人士說,並不能確定具體的攻擊類型,目前有多種方法可以達到獲取短信驗証碼的目的。

中國海天集團有限公司創始人兼CEO鄒曉東(Seeker)在網絡安全界享有盛譽,被稱為“黑客煉金術士”,他在2016年就曝光了利用偽基站攻擊短信驗証碼的漏洞。鄒曉東告訴紫牛新聞記者,籠統說有4種攻擊短信驗証碼的方法,其中兩種不需要偽基站。更可怕的是,在4種方法裡,有3種可以把短信攔截下來,不讓受害者的手機接收到。如果看不到手機上出現莫名其妙的驗証碼和消費提示,受害者可能根本不知道賬戶遭到攻擊。

鄒曉東說,看起來最近這些受害者遇到的是最低級的一種攻擊方法,而且全部攻擊設備最低隻用100~200元就能搞定。因為比較低級,難度不大,容易被黑色產業者掌握,產生較大社會影響。

早在2011年,手機通訊的GSM網絡就已經遭到破解。GSM網絡除了可以通話,還能傳送短信。雖然現在手機通訊普遍升級到安全性更高的4G網絡,但GSM網絡還在同時發揮作用。

犯罪分子利用干擾器等設備把周圍的手機驅趕到GSM網絡,然后就可以偵聽受害者的短信驗証碼。另外,現在個人信息泄露非常嚴重,個人用戶的手機號、身份証號碼、銀行卡號、家庭和工作地址等等信息,幾乎都能以非常低的價格買到,如果掌握了用戶的手機號和短信驗証碼,對於攻擊者來說,這樣的用戶基本上就等於透明的。

銀行和第三方支付平台在驗証用戶身份時,如果隻通過短信,對此類攻擊者來說,就毫無安全性可言。有人建議用戶晚上關掉手機,以此防范短信驗証碼攻擊。對此鄒曉東說,“關機或者飛行模式有用,但是別忘了開機時仍然會被攻擊,而且有多種辦法讓受害者手機收不到或者不提示短信。”

專家說法

存在漏洞不及時改進 商家應承擔主要責任

鄒曉東說:“從黑客角度看,沒有誰家系統是百分百安全的,各家服務在設計的時候也不可能追求百分百安全,都為了易用性做了一定的折衷。用戶和商家過去都享受了易用性帶來的好處,隻要安全風險控制在一定范圍內,就不會去較真。當黑產的攻擊威脅加大時,商家就應該及時響應,增加安全措施。同時,易用性過去給商家帶來的好處多於給個體用戶的好處,所以從道義上,就深圳這個事件,商家應該承擔多數損失。”

知名法律博主“邏格斯logics”告訴紫牛新聞記者,“目前我國在銀行卡盜刷案件中的裁判思路是比較明確的,就是傾斜保護儲戶的利益,嚴格要求銀行盡到安全保障義務。”

他說上海有個案件被最高院選入保障民生典型案例,法官是這麼認為的:銀行更有條件防范犯罪分子利用銀行實施的犯罪,故銀行應當制定完善的業務規范,並嚴格遵守規范,盡可能避免風險,確保儲戶的存款安全。

“邏格斯logics”認為,對於短信驗証漏洞導致的用戶損失,法院可能會認定銀行提供的手機網銀服務未能抗拒類似的技術手段,屬於未盡法律規定的“安全保障義務”,要求銀行承擔賠償責任。

攻擊工具或已產業化

該向短信驗証碼說“再見”

鄒曉東告訴紫牛新聞記者,短信驗証碼確實比較脆弱,漏洞一直存在,解決方案也有,只是因為使用起來方便,才勉強作為一種身份認証方式。鄒曉東認為,安全的系統都應該至少採用“雙因子認証”,就是指結合密碼以及實物這兩種條件對用戶進行認証的方法,兩者都通過,才算通過身份認証。

事實上,對於“雙因子認証”,央行早就提出了要求。2016年6月13日,中國人民銀行就發出《關於進一步加強銀行卡風險管理的通知》,要求各商業銀行、支付機構、卡清算機構加強對支付敏感信息的內控管理和安全防護工作。

該通知明確要求加強業務開通身份認証安全管理。自2016年11月1日起,各商業銀行基於銀行卡與支付機構、商業機構建立關聯業務時,應嚴格採用多因素身份認証方式,直接鑒別客戶身份,並取得客戶授權。身份鑒別應使用數字証書、交易密碼、動態令牌設備等方式至少組合兩種認証。

通知還要求各商業銀行、支付機構應利用大數據分析、用戶行為建模等手段,建立交易風險監控模型和系統,及時預警異常交易,並採取調查核實、風險提示、延遲結算等措施。針對批量或高頻登錄等異常行為,應利用IP地址、終端設備標識信息、瀏覽器緩存信息等進行綜合識別,及時採取附加驗証、拒絕請求等手段。

很多受害者都在短時間內接收到上百條驗証和交易短信,相關銀行和支付機構有沒有盡到央行要求的監控義務,是令人懷疑的。

鄒曉東指出:“如果連續發生多起短信驗証碼攻擊事件,就是攻擊工具可能產業化的標志。這種情況下,就更不能隻依賴於短信驗証碼。”手機短信曾經有過輝煌的時候,2012年全國手機短信發送量達到驚人的8973.1億條。隨著通訊方式的變化,手機短信近年來迅速衰落,而接收驗証碼幾乎成為它的一個主要功能。不過面對黑產的攻擊,也許應該向手機驗証碼說再見了。

分享讓更多人看到

相關新聞

- 評論

- 關注

第一時間為您推送權威資訊

第一時間為您推送權威資訊

報道全球 傳播中國

報道全球 傳播中國

關注人民網,傳播正能量

關注人民網,傳播正能量